DAST

Функционал доступен в Enterprise версии

DAST - от англ. Dynamic Application Security Testing, динамический анализатор безопасности кода.

Совместимость с DAST: убедитесь, что используемый вами анализатор кода поддерживает отчеты в формате SARIF.

Настройка DAST для проекта

DAST работает на мощностях, используемых агентом. Анализатор кода показывает отчет после выполнения сценария, указанном в .yaml файле.

Для того, чтобы запустить DAST, необходимо выбрать и подключить динамический анализатор в свой проект самостоятельно.

Работа с отчетами DAST анализатора работает аналогично отчетам SAST, вам необходимо указать путь до артефакта с отчетом в SARIF формате. Файл отчета необходимо указать в параметре artifacts:reports с указанием типа анализатора dast. Если вы явно не укажете данный параметр, то отчет по умолчанию будет отображаться как отчет sast. Если вам необходимо указать набор файлов отчета, то укажите путь до каждого файла по отдельности.

artifacts:

reports:

sast:

paths:

- sast_report.json

dast:

paths:

- dast_report.json

- dast_report_2.json

Подробнее с оформлением yaml файла можно ознакомиться на странице

Описание работы

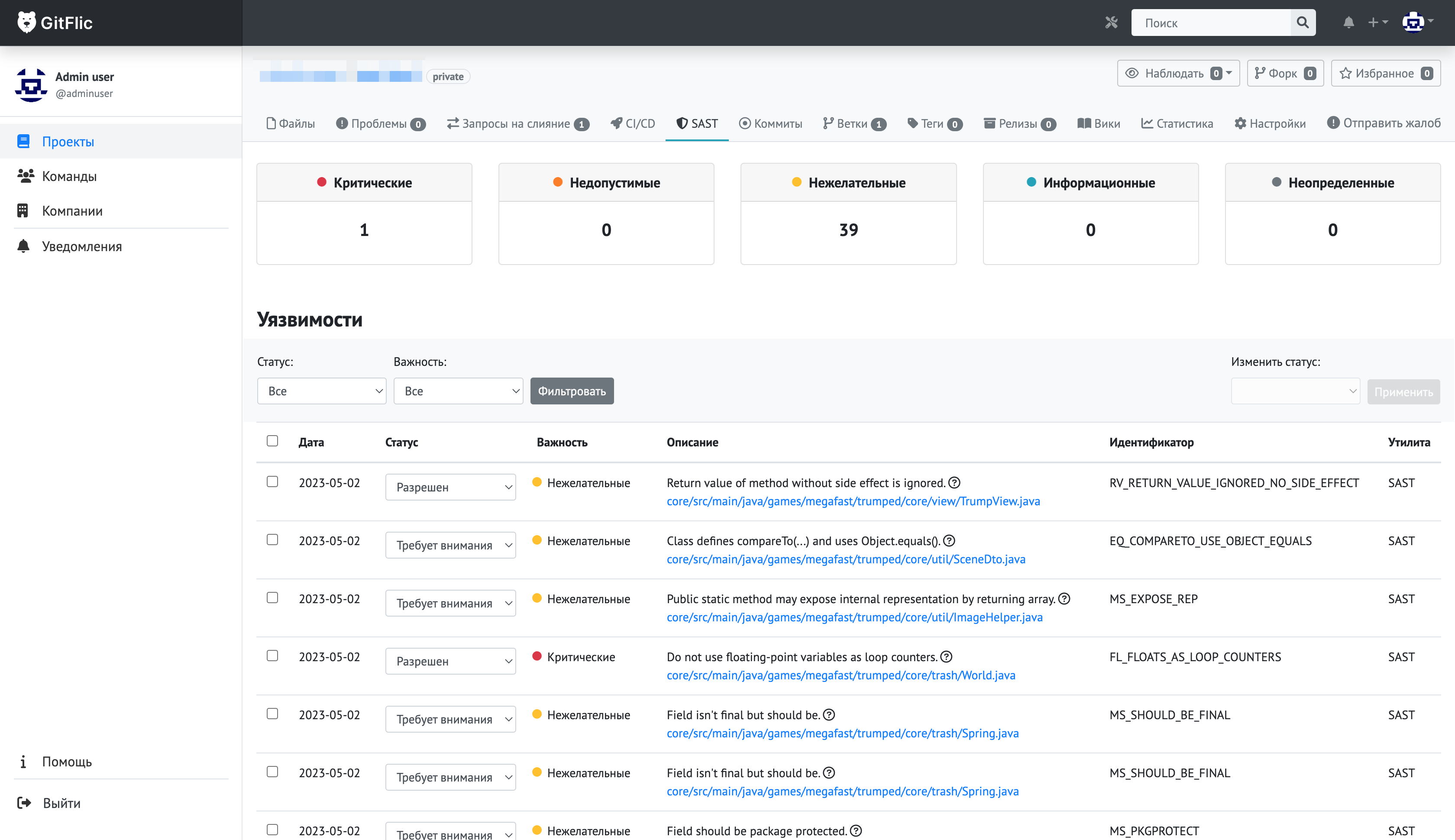

В статическом и динамическом анализаторах кода предусмотрены 5 уровней важности уязвимостей:

- Критические

- Недопустимые

- Нежелательные

- Информационные

- Неопределенные

На странице Безопасности в проекте вы можете исследовать уязвимости, отфильтровав их по важности и статусу.

Вы можете посмотреть информацию по каждой уязвимости, локализовав файл, коммит и строку, на которых она была обнаружена, а также дополнительную информацию.